Nmap/Zenmap, le tutorial facile

Nmap est un scanner réseau, il permet d’obtenir diverses informations sur les hôtes d’un réseau. Zenmap est l’interface graphique de cet outil.

Installation (Windows, Linux Debian) :

Sous Debian, il suffit d’un petit

apt-get install nmap zenmap

Sous Windows, vous pouvez télécharger et installer la version stable ici, dans la section Windows binaries.

Zenmap (interface graphique) :

Pour faire simple, il vous suffit de choisir la cible et le type de scan :

Cible :

Adresse IP, plage d’adresse IP ou adresse de réseau/masque, par exemple :

Une seule machine : 192.168.1.1

Une plage de machines : 192.168.1.1-10

Un réseau : 192.168.1.0/24

Profil :

Le profil définit à votre place les options à mettre dans votre Nmap (revient au même qu’en ligne de commandes.

Ping Scan : Scan par ping ICMP, très rapide, seule info obtenue : l’hôte répond-il aux pings.

Quick Scan : Scanne moins de ports que le scan standard mais le résultat est plus rapide.

Quick Scan Plus (mon préféré) : Scan rapide mais qui obtient en plus le système d’exploitation probable et la version des logiciels serveur.

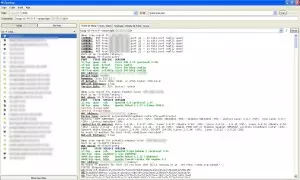

Un exemple :

En lignes de commandes :

Si vous n’avez pas d’interface graphique sur la machine qui envoie les tests, vous pouvez tout faire en ligne de commande.

Tout ce que vous voyez en interface graphique est possible en ligne de commandes.

Je vous conseille ce tuto de Nicolargo et aussi de lire le man et le guide de référence (pour les barbus).

Et en IPv6 ?

Un patch pour NMap existe pour que ce dernier puisse fonctionner en IPv6, mais dans la version officielle ce n’est pas possible.